安全研究人员成功劫持了Windows 11的Power Automate工具

一家研究公司最近公布了攻击者劫持随Windows11自带的自动化工具的方法,以在网络上传播恶意软件和窃取数据。这个过程需要满足一些权限上条件,但这标志着IT安全的另一个关注领域。

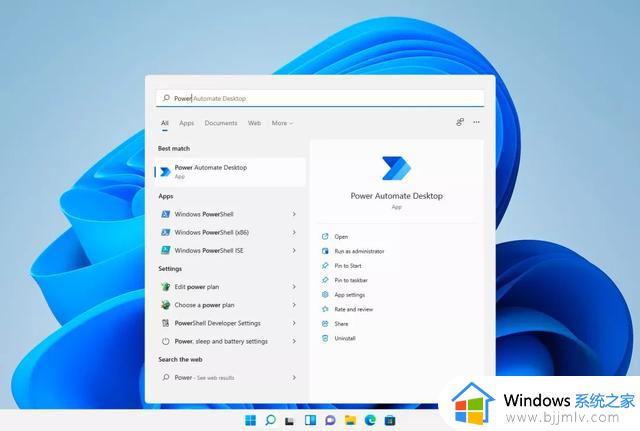

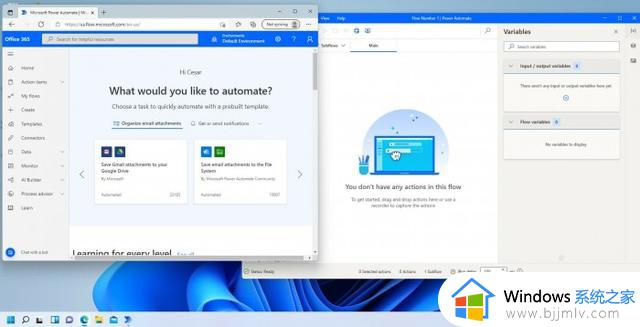

漏洞集中在Power Automate上,这是微软在Windows 11中打包的一个工具,可以让用户在各种程序中自动进行繁琐或重复的操作。用户可以自动备份文件、转换成批文件、在程序之间移动数据等等,还可以选择通过云计算实现跨组自动操作。

Power Automate带有许多预制功能,但用户可以通过记录他们的操作来创建新的功能,该工具以后可以重复这些功能。该程序可以获得广泛的使用,因为它几乎不需要任何编程知识。

安全公司Zenity的首席技术官Michael Bargury认为,攻击者可以利用Power Automate更迅速地传播恶意软件的载荷,他在6月的Defcon演讲中解释了如何使用。他在8月发布了名为Power Pwn的攻击代码。

使用Power Automate进行黑客攻击的最大障碍是,攻击者需要已经拿到目标计算机的全线,或通过其它方法渗透到网络中。Bargury告诉《连线》,如果攻击者随后创建了一个具有管理权限的微软云账户,他们就可以使用自动化流程来推送勒索软件或窃取认证令牌。使用Power Automate的攻击可能更难被发现,因为它在技术上不是恶意软件,而且带有微软的官方签名。

2020年发生了一起事件,攻击者利用一家公司的自动化工具来对付它。那时Windows 11和Power Automate还没有出现,但该案例提供了一个相同的基本技术的现实世界的例子。

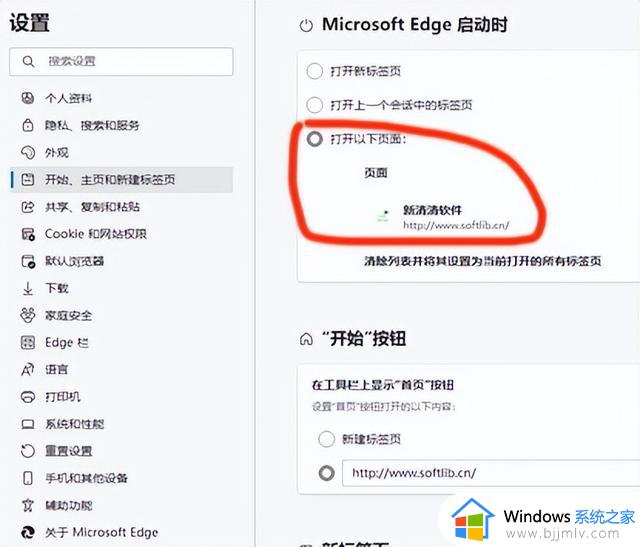

微软声称,任何全面更新的系统都可以抵御此类威胁,例如可以用注册表项隔离被攻击的系统。然而,这些保障措施,就像所有其他措施一样,需要一些基础知识,而用户和公司并不总是拥有这样的能力。